¿Qué son las estafas de Multifirma y cómo pueden protegerse los usuarios?

La tecnología de Multifirma (multisig) ha mejorado en gran medida la seguridad y flexibilidad del almacenamiento de criptomonedas. Al eliminar el único punto de fallo asociado con las claves privadas, sienta una base sólida para la gestión de activos, aplicaciones empresariales y servicios financieros innovadores. Sin embargo, al igual que cualquier sistema complejo, la multifirma también puede convertirse en un objetivo para los atacantes, y las estafas relacionadas con ella son cada vez más comunes. Este artículo explora las ventajas y riesgos de las soluciones de multifirma y proporciona consejos prácticos de seguridad para ayudar a los usuarios a aprovechar al máximo los beneficios de las carteras de multifirma mientras se minimizan las posibles amenazas.En el oscuro bosque del mundo de las criptomonedas, los incidentes de piratería informática continúan surgiendo uno tras otro. Según la firma de seguridad blockchain PeckShield, se produjeron más de 300 incidentes de piratería de criptomonedas en 2024, lo que resultó en pérdidas totales de 2.15 mil millones de dólares, un aumento del 30% en comparación con los 1.51 mil millones de dólares en 2023. Los piratas informáticos tratan varios sectores como sus cajeros automáticos personales, siendo especialmente rampante el fraude relacionado con billeteras, incluidas las estafas de multifirma.

Una estafa de multifirma es una forma de fraude que manipula las cuentas de billetera aprovechando el mecanismo de firma múltiple (comúnmente llamado multi-sig), lo que lleva a que los usuarios pierdan el control sobre sus billeteras y les roben sus activos. Mientras que el propósito original del sistema de multifirma es mejorar la seguridad de la billetera, su complejidad inherente a menudo se convierte en un punto de entrada para estafadores. Este artículo profundizará en el mecanismo de multifirma, explorando cómo funciona, sus pros y sus contras, estudios de casos del mundo real y, en última instancia, proporcionando a los usuarios estrategias preventivas para asegurar mejor sus activos de billetera digital.

¿Qué es el Mecanismo Multifirma?

El mecanismo de firma múltiple (multifirma) es una técnica de seguridad ampliamente adoptada en el espacio de criptomonedas y blockchain. Requiere que varios titulares de claves privadas autoricen conjuntamente transacciones o realicen operaciones críticas, lo que permite a varios usuarios gestionar y controlar el acceso a una sola billetera de criptomonedas de forma colaborativa. En comparación con los sistemas de clave única, la multifirma ofrece una seguridad y flexibilidad significativamente mayores a través de la autorización distribuida. Es particularmente adecuada para escenarios como la colaboración en equipo, la gestión de activos institucionales y la gobernanza de DAO.

Para decirlo de forma simple, Multifirma es como una cerradura de combinación de alta seguridad, donde se deben usar múltiples llaves para desbloquearla. Esto significa que incluso si una o más claves privadas se pierden o se comprometen, los activos de la billetera aún pueden permanecer seguros.

Hitos clave en el desarrollo de mecanismos de Multifirma

- 2012: El protocolo P2SH (Pagar a la dirección de script hash) de Bitcoin introdujo la capacidad de incrustar scripts de multifirma en transacciones a través del hash.

- 2016: El intercambio de criptomonedas Bitfinex adoptó la solución multifirma de BitGo para gestionar los activos de los usuarios. Sin embargo, debido a una mala configuración en la billetera caliente, se robaron 120,000 BTC.

- 2017: La billetera multifirma de Parity fue atacada debido a una vulnerabilidad de código, lo que resultó en el robo de aproximadamente 150,000 ETH.

- 2020: El equipo de Gnosis lanzó oficialmente Gnosis Safe, la primera solución de billetera multifirma estandarizada dentro del ecosistema de Ethereum. En el mismo año, la EIP-3074 de Ethereum propuso los opcodes AUTH y AUTHCALL, que permitieron a las cuentas propiedad externa (EOAs) autorizar a los contratos a ejecutar transacciones en su nombre, brindando un soporte fundamental para las billeteras multifirma.

- 2021: Ethereum propuso EIP-4337 para la abstracción de cuentas a través de contratos inteligentes, lo que permite una gestión de permisos más flexible para billeteras multifirma.

- 2023: EIP-4337 se implementó oficialmente. Ese mismo año, se descubrió una vulnerabilidad en el contrato en Safe (anteriormente Gnosis Safe). Un atacante explotó una falla en la lógica de verificación de firmas para falsificar transacciones multifirma y robar fondos. En respuesta, el equipo de Safe parcheó rápidamente el problema, introdujo un marco de auditoría de seguridad modular y lanzó una nueva función de “ejecución diferida”.

- 2024: La propuesta EIP-7702 permitió que las direcciones EOA obtuvieran temporalmente funcionalidad de contrato inteligente dentro de una sola transacción, lo que simplifica aún más la lógica de multifirma.

Cómo funcionan las Carteras Multifirma

En el núcleo del mecanismo de multifirma está el concepto de firmas de umbral, lo que significa que una transacción solo puede completarse cuando se alcanza un número predefinido de firmas válidas (el umbral). Esto se expresa comúnmente en un formato “m-de-n”, donde m es el número de firmas requeridas y n es el número total de claves privadas involucradas. Por ejemplo, en una billetera multisig de 2-de-3, se configuran tres claves privadas, pero cualquiera de ellas es suficiente para autorizar una transacción.

Tomando la billetera TronLink, que admite multifirma, como ejemplo, las funciones del flujo de trabajo son las siguientes:

1) Gestión y distribución de claves privadas

Después de crear o importar una billetera, el usuario navega a la sección de “Gestión de permisos” bajo “Gestión de billeteras”. El sistema de permisos multifirma de TRON define tres niveles de acceso: Propietario, Testigo y Activo, cada uno con funciones diferentes:

- Propietario: Este es el nivel más alto de autoridad en la cuenta. Controla la propiedad, gestiona las estructuras de permisos y puede ejecutar cualquier contrato. Cuando se crea una nueva cuenta, este rol se asigna por defecto a la cuenta misma.

- Testigo: Este nivel es exclusivo para los Súper Representantes y se utiliza para gestionar los nodos productores de bloques. No está disponible para los usuarios regulares. Una vez que se modifican los permisos, el nodo productor de bloques debe ser reconfigurado.

- Activo: Este nivel de permiso es establecido y modificado por el Propietario. Se utiliza para llevar a cabo tareas específicas como transferencias, votaciones, participación, emisión de activos y creación de contratos inteligentes.

Fuente: TronLink

Los usuarios pueden modificar permisos, agregar direcciones de claves privadas mantenidas por diferentes partes y configurar el valor umbral según sus necesidades. El número de claves privadas debe ser igual o mayor que el umbral. Por ejemplo, en una configuración de 3 de 5, el usuario agrega cinco claves privadas y cualquier tres de ellas deben firmar una transacción para que sea válida.

2) Firma y Ejecución de Transacciones

Una vez que la configuración esté completa, el Usuario A inicia una solicitud de transferencia, lo que hace que el sistema genere una transacción no firmada. Luego, el Usuario A firma la transacción utilizando su clave privada. Después, el Usuario B, el Usuario C u otros titulares de claves firman a su vez hasta que se recopila el número requerido de firmas. Una vez que se alcanza el umbral, la transacción se verifica y se transmite a la red blockchain para su ejecución.

Ventajas y desventajas del mecanismo de Multifirma

Basado en cómo funciona el mecanismo de multifirma, sus beneficios son claros y convincentes:

1) Mejora significativa de seguridad

- Evita puntos únicos de falla: Cuando las transacciones requieren múltiples firmas, el compromiso de una sola clave privada o el fallo de un dispositivo no resulta en pérdida de activos.

- Protege contra amenazas internas: En entornos de equipo, requerir múltiples aprobaciones reduce significativamente el riesgo de que un solo individuo se apropie indebidamente de fondos.

- Reduce los riesgos de piratería: Un atacante necesitaría comprometer simultáneamente múltiples claves privadas o dispositivos, lo que haría que el acceso no autorizado fuera mucho más difícil.

2) Gestión flexible de activos

- Permisos en capas: Se pueden establecer diferentes umbrales para diferentes escenarios.(Por ejemplo: 2-de-3 para transacciones rutinarias de bajo valor, y 3-de-5 para transferencias de alto valor.)

- Gestión de claves distribuida: los usuarios pueden almacenar claves privadas en varios dispositivos (como teléfonos inteligentes, monederos de hardware, etc.) o en ubicaciones físicas separadas, distribuyendo eficazmente el riesgo.

3) Mejora de la transparencia y auditabilidad

Toda la información relacionada con las firmas, como direcciones, marcas de tiempo y más, se registra públicamente y es rastreable, lo que facilita mucho la auditoría y la responsabilidad posterior al evento.

Sin embargo, la complejidad del mecanismo de multifirma también introduce varios desafíos, como:

1) Gestión de claves compleja

Si bien las firmas de umbral ofrecen flexibilidad, también crean un alto nivel de dependencia. Los usuarios deben asegurarse de que cada clave privada se almacene de forma segura y sea accesible. Si uno o más titulares de claves se vuelven inaccesibles, puede ser imposible cumplir con el umbral de firma requerido, lo que potencialmente podría llevar a que los fondos queden bloqueados permanentemente. Además, los atacantes pueden explotar tácticas de ingeniería social, manipulando la confianza humana al hacerse pasar por fuentes legítimas para engañar a otros firmantes y otorgar autorización. Esto puede resultar en acceso no autorizado y robo de fondos.

2) Alto Barrera para los Usuarios

Dado que las transacciones requieren coordinación entre múltiples partes para la firma, esto puede causar retrasos o errores, especialmente en situaciones urgentes

3) Altos costos en cadena

En cadenas como Ethereum, los contratos de multifirma requieren múltiples rondas de verificación de firma. En comparación con las transacciones de una sola firma, esto conlleva costos de gas significativamente más altos.

4) Riesgo de Vulnerabilidades Técnicas

Multifirma no es inherentemente a prueba de tontos. Si la integración del sistema de billetera o el contrato en sí tienen fallas de seguridad, los piratas informáticos pueden aprovecharlas para robar fondos.

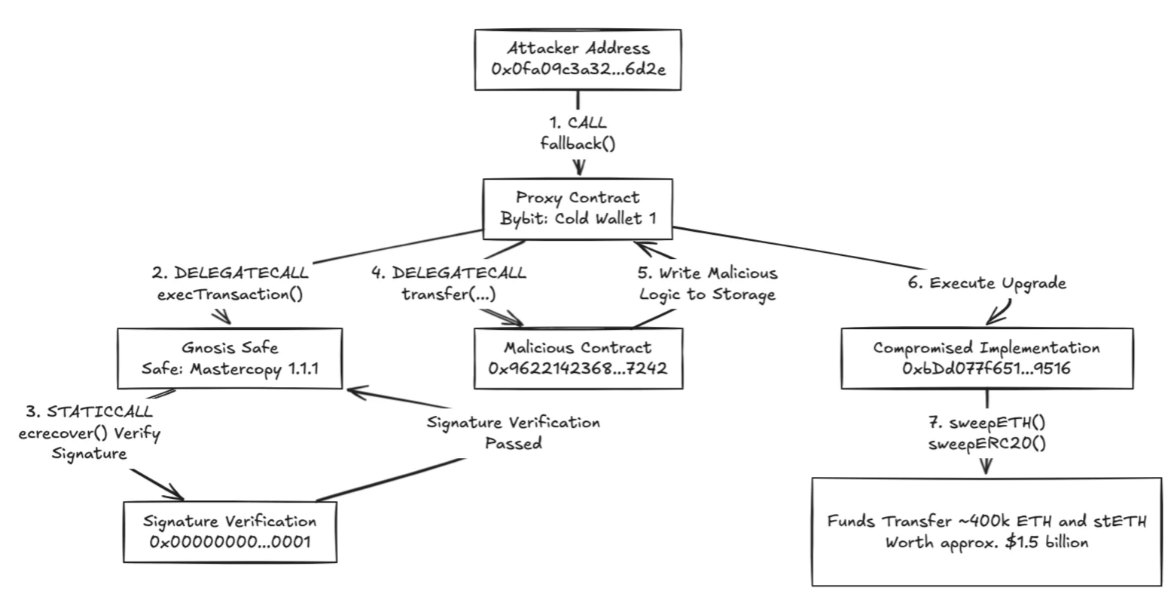

Proceso de Ataque Bybit (Fuente: Equipo de Seguridad SlowMist)

Por ejemplo, el 21 de febrero de 2024, la billetera multifirma del intercambio de criptomonedas Bybit fue específicamente atacada y comprometida. Los hackers explotaron la función deleGate.com en el contrato de la billetera multifirma Segura, inyectando un contrato malicioso para anular la lógica correcta. Esto hizo que las transacciones fraudulentas parecieran legítimas en el frente, engañando a los firmantes. Como resultado, el atacante eludió el proceso de verificación multifirma y transfirió con éxito casi 1.5 mil millones de USD en activos a una dirección de billetera anónima.

¿Cuáles son las tácticas comunes utilizadas en estafas de Multifirma?

En su núcleo, las estafas de multifirma generalmente giran en torno a filtraciones de claves privadas o cambios no autorizados en los permisos de la cartera. Los estafadores obtienen acceso a la clave privada o frase mnemotécnica de un usuario a través de diversos medios, y luego modifican los permisos de la cartera, agregando su propia dirección como cocontrolador de la cuenta de multifirma. En tales casos, los usuarios aún pueden recibir fondos en la cartera sin problemas, pero al intentar transferir fondos, descubren que no pueden hacerlo. Debido a esta configuración oculta, muchos usuarios no se dan cuenta de que ya han perdido el control de su cartera. Los estafadores a menudo juegan a largo plazo, esperando a que los activos se acumulen antes de vaciar la cartera.

Entonces, ¿en qué situaciones suelen caer las carteras víctimas de configuraciones de multifirma maliciosas?

1) Gestión inadecuada de claves por parte del usuario: Algunos usuarios almacenan claves privadas o frases mnemónicas tomando capturas de pantalla, subiéndolas a unidades en la nube o guardándolas en dispositivos conectados a internet. Los hackers pueden obtenerlas a través de ciberataques, y una vez que tienen acceso, pueden configurar inmediatamente permisos de multifirma maliciosos.

2) Ataques de ingeniería social: Estos vienen en varias formas. Las tácticas comunes incluyen enlaces de phishing de sitios web de terceros, reclamos falsos de lanzamientos aéreos, tentar a los usuarios con recargas de bajo costo, suplantar el soporte técnico o hacerse pasar por miembros del equipo para engañar a los usuarios para que otorguen permisos. Estos métodos pueden llevar a los usuarios a divulgar consciente o inconscientemente la clave privada de su billetera, o activar un código malicioso de contrato inteligente que altera los permisos de la billetera, lo que resulta en que la billetera se configure como una multifirma bajo el control del estafador.

3) Divulgación deliberada de claves por parte de terceros: En algunos casos, los estafadores fingen no saber cómo operar una billetera y ofrecen su clave privada al usuario para obtener ayuda con una transferencia. Sin embargo, la billetera ya se ha configurado como una multifirma, y una vez que el usuario transfiere criptomonedas a ella, los activos se pierden de forma irreversible, controlados por el estafador a través de permisos de multifirma.

¿Cómo pueden los usuarios protegerse?

Para aprovechar plenamente los beneficios de seguridad de los mecanismos de multifirma mientras se minimiza el riesgo, los usuarios deberían adoptar un enfoque dual: combinar salvaguardias técnicas con las mejores prácticas de comportamiento.

Medidas Técnicas:

- Elija servicios de multifirma confiables: Priorice billeteras de multifirma de código abierto que hayan pasado auditorías de seguridad de terceros. Opte por proveedores de servicios o plataformas de billeteras con sólidas reputaciones y comprobados registros de seguridad.

- Implementar múltiples capas de seguridad: Además de la multifirma, los usuarios también deben activar herramientas protectoras adicionales como monederos de hardware (por ejemplo, Ledger, Trezor), autenticación de dos factores (2FA), software antivirus y extensiones de navegador como Scam Sniffer para bloquear amenazas de phishing.

Prácticas de comportamiento:

- Proteja adecuadamente las claves privadas: nunca comparta su clave privada con nadie. Para evitar riesgos en línea, guarde su clave privada o frase mnemotécnica sin conexión, idealmente escrita en papel duradero y sellada de forma segura en un lugar físico.

- Ten cuidado con las operaciones y enlaces sospechosos: nunca hagas clic en enlaces desconocidos ni descargues aplicaciones no oficiales. Siempre verifica las notificaciones de airdrop y otras comunicaciones a través de fuentes oficiales. Antes de aprobar cualquier interacción de contrato, revisa cuidadosamente los permisos solicitados, como aprobaciones de tokens o actualizaciones de cuenta, y rechaza cualquier cosa sospechosa.

- Verifique regularmente el estado de autorización de la billetera: Utilice herramientas como Revoke.cash para inspeccionar y revocar cualquier permiso de billetera no autorizado.

Navegar por el mundo de las criptomonedas exige una vigilancia constante. Los usuarios deben adoptar una mentalidad de “cero confianza” -evitar pensamientos ilusos o fantasías de hacerse rico rápidamente, y permanecer alerta ante las trampas comunes. Igualmente importante es mantenerse informado: aprender sobre las técnicas de estafa en evolución y construir una mayor conciencia del riesgo.

Si un usuario descubre que su billetera ha sido configurada maliciosamente como una cuenta multifirma, debe desconectarse inmediatamente de Internet, desconectar todos los dispositivos conectados de interactuar con la billetera comprometida, revocar los permisos a través de un explorador de blockchain y ponerse en contacto con un equipo de seguridad profesional lo antes posible para obtener ayuda.

Por supuesto, más allá de los usuarios individuales, el mecanismo de multifirma en sí mismo debe seguir evolucionando para defenderse mejor contra ataques cada vez más sofisticados. Por ejemplo, integrar MPC (Cómputo de Partes Múltiples) para permitir firmas "sin clave", permitiendo a los usuarios co-firmar transacciones sin revelar claves privadas completas; implementar defensas dinámicas que ajusten las reglas de firma en tiempo real basadas en inteligencia de amenazas; y establecer sistemas de verificación automatizados que aprovechen herramientas de detección de IA para congelar transacciones sospechosas y activar alertas.

Por otro lado, los organismos reguladores también han comenzado a hacer cumplir los requisitos de cumplimiento para los servicios de monedero custodial, incluidos los monederos multifirma. Por ejemplo, la regulación de la Unión Europea sobre Mercados en Criptoactivos (MiCA), ahora oficialmente en vigor, exige claramente que las instituciones que ofrecen servicios custodios como los monederos multifirma cumplan con los requisitos de licencia, capital y segregación de activos, y se adhieran a estrictos estándares de cumplimiento operativo.

A medida que los marcos regulatorios globales para la custodia de criptomonedas continúan volviéndose más claros y establecidos, estas reglas, aunque añaden costos adicionales para los proveedores de servicios, en última instancia contribuirán a un ecosistema de criptomonedas más transparente y confiable, mejorando significativamente la seguridad de los activos de los usuarios.

Conclusión

El mecanismo de multifirma ha mejorado enormemente la seguridad y flexibilidad del almacenamiento de criptomonedas. Al eliminar los riesgos asociados con una sola clave privada, sienta una base sólida para la gestión de activos, aplicaciones empresariales y servicios financieros innovadores. Sin embargo, como cualquier sistema complejo, la multifirma no es inmune a la explotación, y las estafas que la aprovechan son cada vez más comunes.

Como usuarios de criptomonedas, es esencial mejorar continuamente la conciencia de seguridad, mantenerse vigilantes contra ofertas tentadoras y trampas ocultas, y nunca permitir que las ganancias a corto plazo conduzcan a pérdidas a largo plazo. Además, los usuarios deben ser proficientes en el uso de diversas herramientas criptográficas para protegerse más eficazmente contra los riesgos potenciales.

Artículos relacionados

¿Cómo hacer su propia investigación (DYOR)?

¿Qué es SegWit?

¿Qué es el análisis fundamental?

¿Qué es la Billetera HOT en Telegram?

Guía para principiantes en el comercio