ZEC poursuit sa progression — quels projets centrés sur la confidentialité méritent d’être surveillés ?

Note de l’éditeur :

À mesure que la technologie blockchain progresse, la confidentialité n’a jamais quitté la scène. Aujourd’hui, alors que les activités on-chain s’intensifient et que la communauté d’utilisateurs s’élargit, la confidentialité revient au cœur des débats majeurs.

De l’idéalisme des cypherpunks aux solutions concrètes telles que les zero-knowledge proofs, le chiffrement totalement homomorphe ou le calcul multipartite, jusqu’à l’émergence d’un écosystème mature d’applications orientées utilisateur, nous entrons dans une nouvelle ère de « réinvention de la confidentialité ».

Cet article s’attache à répondre à une question fondamentale : dans un univers blockchain où chaque action peut être enregistrée, analysée et tracée, comment préserver notre sphère privée ?

L’article original se poursuit ci-dessous :

Chiffrement et confidentialité : les fondements de la liberté

L’histoire l’atteste : la liberté trouve toujours sa voie. Dans les cryptomonnaies, parier sur la confidentialité, c’est parier sur la liberté.

Si vous maîtrisez l’analyse on-chain avancée, à l’image de ZachXBT, vous savez que les transactions crypto peuvent être retracées. L’industrie en est parfaitement consciente.

Il est désormais possible d’identifier le responsable du vidage d’un wallet, qu’il s’agisse d’un individu ou d’un groupe sophistiqué opérant dans l’écosystème crypto.

Oui, il existe des « cas négatifs », mais s’ils sont mis au jour, c’est précisément parce que l’activité on-chain est publique.

Effectivement : un registre public est, par nature, public.

Si les nouveaux arrivants l’ignorent parfois, les vétérans crypto le savent : Bitcoin — et l’ensemble de l’écosystème crypto — sont issus du mouvement cypherpunk, une vision d’une société ouverte fondée sur la confidentialité.

Ce courant a inspiré DigiCash, la monnaie numérique de David Chaum axée sur la confidentialité et utilisant des signatures aveugles, mais aussi le b-money de Wei Dai — un système de paiement anonyme et décentralisé au nom évocateur d’innovation numérique.

Satoshi a poussé le concept plus loin, intégrant une forme de confidentialité dans un registre totalement transparent. Bitcoin s’appuie sur des adresses pseudonymes et des fonctions de hachage — non sur des noms réels ou des identifiants — générant ainsi une illusion d’anonymat.

Mais cette illusion a vite volé en éclats. Avec l’arrivée des smart contracts, la priorité est passée à la programmabilité, reléguant la confidentialité au second plan.

Avec la nouvelle vague d’intérêt pour la crypto, la question centrale réapparaît : la confidentialité reste-t-elle un principe fondateur de la crypto ?

Désormais, le débat sur la confidentialité ne se limite plus à « envoyer et recevoir des fonds sur un registre public » ; il concerne tous les niveaux des applications on-chain.

Dans cet article, nous analyserons la signification réelle de la confidentialité dans la crypto, ses différentes dimensions, les offres axées sur la confidentialité, les points d’attention, ainsi que notre vision de l’avenir en la matière.

La réflexion se poursuit dans les sections suivantes.

Que signifie la confidentialité dans la crypto ?

Pour comprendre la confidentialité, il est pertinent de l’examiner à la lumière de la finance traditionnelle (TradFi).

En TradFi, la confidentialité implique que vos données personnelles ne sont pas publiques — seules les institutions autorisées y accèdent. Cela couvre les données biométriques, l’historique des transactions, les soldes, etc.

Dans la crypto, la confidentialité consiste avant tout à protéger les données personnelles des utilisateurs lors d’opérations on-chain. Une confidentialité aboutie garantit que les données ne sont accessibles et compréhensibles que pour l’utilisateur ou ses parties autorisées.

Beaucoup confondent « confidentialité » et « anonymat ». Si l’anonymat fait partie intégrante de la culture crypto, il reste techniquement distinct de la confidentialité.

Par exemple, la confidentialité masque les détails d’une transaction — montants, parties, informations associées — tandis que l’anonymat dissimule l’identité des participants.

Exemple : Zcash recourt à la cryptographie (zk-SNARKs) pour cacher le montant des transactions ; Monero utilise adresses furtives et signatures en anneau pour pseudonymiser les identités.

Dans cet article, nous considérons la confidentialité comme un concept large incluant l’anonymat.

Pourquoi la confidentialité est-elle si essentielle dans la crypto ?

Comme souligné, la crypto s’inscrit dans l’esprit cypherpunk — une quête de confidentialité et de décentralisation, avec l’ambition de s’affranchir du contrôle étatique et d’atteindre la liberté réelle.

Aujourd’hui, la montée des sociétés de surveillance privées, la puissance des intérêts financiers et le risque d’exploitation des données par l’IA rendent l’alerte sur la confidentialité plus pressante que jamais.

Sans protection de la confidentialité, la blockchain pourrait dévoiler habitudes de dépense, répartition patrimoniale, dons politiques, réseaux de transactions — des données susceptibles d’être exploitées à mauvais escient.

Autre point crucial : sans technologies de confidentialité, la crypto ne peut offrir de résistance réelle à la censure.

La confidentialité protège individus et entités contre les pressions, permettant une participation ouverte et sans autorisation à la finance on-chain.

Elle garantit aussi la sécurité réelle des utilisateurs et de leurs données on-chain. Quand les graphes publics révèlent des cibles à forte valeur, les utilisateurs risquent davantage le hacking, l’extorsion ou les menaces physiques — des incidents de plus en plus fréquents.

Privacy Enhancing Technologies (PETs)

De nombreuses méthodes existent pour atteindre la confidentialité, chacune adaptée à des contextes spécifiques, mais toutes visent à protéger la vie privée et la sécurité des données utilisateur.

Chaque technologie présente ses points forts, ses compromis et son niveau d’adoption. Voici un panorama non technique des principales Privacy Enhancing Technologies (PETs) :

1. Zero-Knowledge Proofs (ZK)

Les zero-knowledge proofs permettent de « prouver qu’une affirmation est vraie sans dévoiler les détails ».

Deux acteurs interviennent : le prouveur (qui établit la véracité) et le vérificateur (qui valide sans avoir accès aux données sous-jacentes).

ZK est une technologie cryptographique de confidentialité qui se décline en deux formes principales : zk-SNARKs (succinct non-interactive arguments of knowledge) et zk-STARKs (scalable transparent arguments of knowledge).

ZK rend possibles les transactions confidentielles (montants cachés), les preuves de détention d’actifs (sans données sensibles révélées), les vérifications d’identités décentralisées, les smart contracts privés, etc.

2. Ring Signatures / Ring Confidential Transactions (RingCT)

Les cryptomonnaies axées confidentialité par défaut utilisent souvent les signatures en anneau. Monero en est le pionnier — le « dinosaure » des privacy coins.

Les signatures en anneau permettent à un utilisateur de réaliser une transaction au sein d’un groupe sans révéler qui signe réellement, masquant ainsi l’identité de l’expéditeur.

Cette approche est très efficace pour garantir l’anonymat, même face à des enquêteurs comme ZachXBT.

La robustesse de Monero en matière de confidentialité a entraîné des défis de conformité, notamment des radiations d’exchanges et une attention réglementaire accrue. Zcash, au contraire, propose deux types d’adresses — transparentes (t-address) et protégées (z-address) — permettant aux plateformes de ne prendre en charge que les transactions transparentes pour se conformer.

3. Fully Homomorphic Encryption (FHE)

Le chiffrement totalement homomorphe permet d’effectuer des calculs sur des données chiffrées, sans nécessité de décryptage.

Les utilisateurs peuvent ainsi soumettre des données sensibles sans que le vérificateur ait accès à leur contenu.

Le FHE privilégie la confidentialité par rapport à l’anonymat, mais il figure parmi les solutions les plus puissantes pour la confidentialité on-chain actuelle.

4. Trusted Execution Environment (TEE)

Le TEE est une solution matérielle de confidentialité. Il repose sur des enclaves sécurisées intégrées aux processeurs ou réseaux, avec des clés cryptographiques pour garantir la confidentialité et l’intégrité des données.

Par exemple, les systèmes de reconnaissance faciale sur smartphones capturent, chiffrent et traitent les données dans le TEE, de sorte que les données brutes ne quittent jamais l’enclave en clair. Elles sont transformées en modèles mathématiques, puis conservées en toute sécurité pour de futures authentifications.

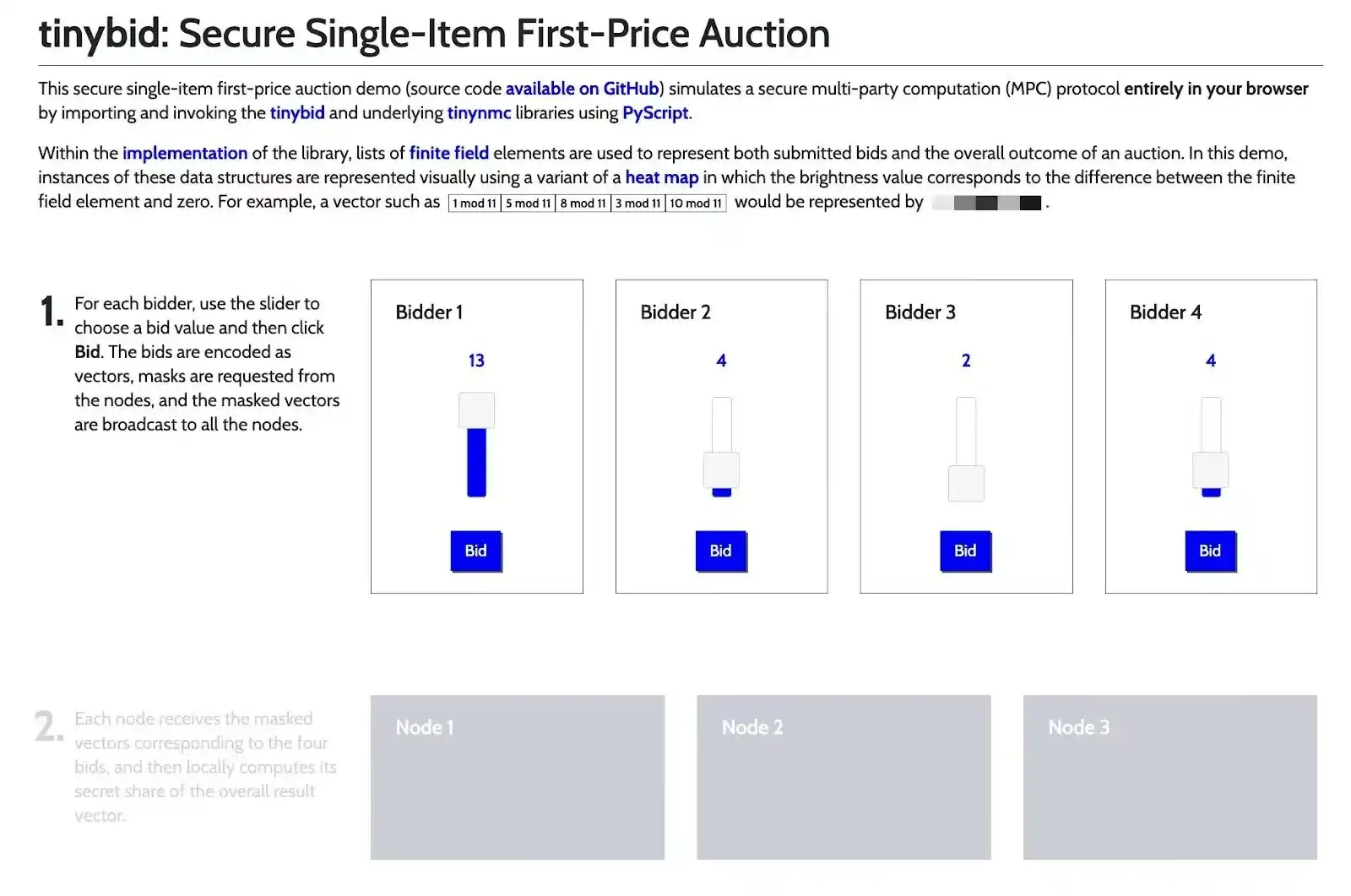

5. Multi-Party Computation (MPC)

Certaines opérations crypto nécessitent la collaboration de plusieurs acteurs. Le MPC est une technologie de confidentialité dédiée à ces usages.

Exemples : produits d’IA ayant besoin de plusieurs modèles pour l’inférence, DAO souhaitant préserver la confidentialité des votes, enchères on-chain où les offres doivent rester secrètes — autant de cas classiques de MPC.

Le MPC permet à plusieurs intervenants d’effectuer un calcul (signature, vérification de solde, etc.) sans dévoiler leurs données respectives.

Outre les PET évoquées, d’autres approches existent : mixeurs, chiffrement homomorphe, confidentialité composable — cette dernière combinant plusieurs outils pour un niveau de protection accru.

Certaines équipes développent des produits s’appuyant sur ces technologies, d’autres construisent l’infrastructure de confidentialité pour l’ensemble de l’écosystème.

Projets de référence d’infrastructure de confidentialité

Il n’existe pas de solution unique à la confidentialité dans la crypto.

Les équipes explorent différentes facettes des PET, en ciblant des applications et des cas d’usage variés. Voici quelques projets d’infrastructure de confidentialité majeurs :

1. Nillion

Nous avons déjà présenté en détail la technologie et les cas d’usage de Nillion — n’hésitez pas à les consulter.

En bref, @nillion construit la confiance décentralisée pour les données sensibles. Son « Blind Computer » combine plusieurs PET — MPC pour NilDB, TEE pour l’inférence IA (NilAI/NilCC) — afin de garantir la sécurité des données.

Nillion déploie aussi des applications grand public innovantes sur son infrastructure, que nous présenterons plus loin.

2. Succinct

L’airdrop de @SuccinctLabs a fait sensation, mais c’est la technologie qui retient l’attention.

Succinct Labs fait avancer les ZK proofs, permettant la génération de preuves pour tout logiciel. Bien qu’il ne soit pas dédié exclusivement à la confidentialité, son SP1 ZK Virtual Machine peut prendre en charge la confidentialité côté client.

Hibachi, par exemple, s’appuie dessus pour garder le flux d’ordres confidentiel : l’opérateur (Hibachi) accède aux données, mais les observateurs externes restent sans visibilité.

3. Zama

@zama_fhe est en pointe sur le FHE, soutenant des applications confidentielles.

Zama a créé un protocole blockchain confidentiel compatible Solidity, offrant du trading DEX privé, du prêt confidentiel et de la tokenisation centrée sur la confidentialité.

4. Zcash

Le « réveil » de @Zcash (ZEC) orchestré par Mert a marqué l’année.

Zcash fait figure de pionnier de la confidentialité crypto, adoptant le chiffrement ZK pour des paiements pair-à-pair confidentiels grâce aux zk-SNARKs pour les transactions protégées en option.

La technologie reste simple, mais associée à une tokenomics inspirée du Bitcoin, Zcash retrouve un public chez les partisans du courant cypherpunk.

5. Monero

Au-delà de sa communauté XMR fidèle, @monero s’impose comme référence technologique en matière de confidentialité.

Monero assure l’opacité totale des transactions grâce à :

(1) Signatures en anneau : mélange de signataires réels et de leurres pour masquer l’expéditeur ;

(2) Adresses furtives : génération d’une adresse unique pour chaque transaction, empêchant de relier les wallets ;

(3) RingCT : engagements cryptographiques et preuves de plage pour masquer les montants et prévenir l’inflation.

Contrairement à Zcash, la confidentialité de Monero est obligatoire — et non optionnelle — ce qui pose des défis réglementaires et conduit à des radiations d’exchanges majeurs.

6. Arcium

La confidentialité n’est pas universelle, surtout au niveau de l’infrastructure.

@Arcium l’a parfaitement compris.

Arcium est un réseau de calcul multipartite doté de plusieurs protocoles. Son protocole universel Cerberus applique un modèle de sécurité atypique.

Cerberus fonctionne selon une logique de « majorité malhonnête » avec détection des fraudes et aborts identifiables. Tant qu’un nœud reste honnête, la confidentialité est préservée. Les nœuds malveillants sont exclus.

Cela diffère radicalement de la plupart des protocoles exigeant une « majorité honnête » (plus de 51 % de nœuds honnêtes).

Manticore, autre protocole, cible l’IA et fonctionne bien dans des environnements permissionnés, par exemple pour l’entraînement IA de confiance, même si ses hypothèses de sécurité sont moins rigoureuses.

Comme Nillion, Arcium alimente des applications grand public novatrices, que nous allons découvrir.

Applications grand public bâties sur l’infrastructure de confidentialité

L’un des grands atouts de la confidentialité crypto, c’est son impact concret : les utilisateurs bénéficient directement de ces solutions via des produits concrets.

Pas besoin de coder, il suffit d’utiliser ces applications de confidentialité prêtes à l’emploi.

Voici une sélection d’applications de confidentialité phares :

1. Hibachi : trading de contrats axé confidentialité

Nul ne souhaite voir ses positions ou historiques de liquidation publiés.

L’affaire James Wynn, dont les positions sur Hyperliquid ont été exposées publiquement puis liquidées de façon ciblée, illustre le besoin de confidentialité dans le trading on-chain.

@hibachi_xyz propose une architecture hybride, en s’appuyant sur la technologie ZK (SP1) de Succinct et la disponibilité des données (DA) de Celestia, pour valider les carnets d’ordres centralisés sur blobs Celestia.

Hibachi optimise aussi la rapidité d’exécution, affichant une latence de seulement 5 ms. Aucun token à ce jour — un projet à surveiller.

2. NilGPT : chatbot IA axé confidentialité

L’IA permet des échanges sophistiqués, le prompt engineering progressant à grande vitesse.

Cependant, nombre d’utilisateurs partagent des données sensibles avec les chatbots IA, sans se douter que leurs échanges peuvent être surveillés par des plateformes centralisées telles que ChatGPT, Gemini ou Grok.

NilGPT, basé sur l’infrastructure confidentielle de Nillion, garantit la confidentialité de vos conversations. Vous pouvez échanger librement, sans que vos données soient collectées ou analysées par des tiers.

Telle est la vocation de @nilgpt_ : un chatbot IA axé confidentialité, construit sur la stack de calcul confidentiel de Nillion, pour des échanges et des données protégés, sans collecte ni exposition d’informations personnelles.

NilGPT utilise la Blind Compute Layer de Nillion pour chiffrer et traiter les données sur des nœuds distribués, de sorte qu’aucune entité n’accède à vos données en clair.

3. Railgun : bouclier d’anonymat on-chain

Pour une véritable anonymat sur la blockchain, Railgun s’impose comme leader, reconnu pour son approche axée confidentialité.

@RAILGUN_Project crée un écosystème de confidentialité pour les chaînes compatibles Ethereum, recourant au chiffrement zero-knowledge pour des transactions et une DeFi privées, sans compromis sur la sécurité ou la composabilité.

Railgun est intégralement décentralisé, gouverné par Railgun DAO, et utilise zk-SNARKs pour chiffrer soldes, transactions et exécution de contrats. Il est compatible avec Ethereum, Polygon, BSC et Arbitrum.

Contrairement aux mixeurs, Railgun assure un anonymat complet via le chiffrement ZK, avec une intégration fluide aux dApps et à la liquidité.

4. Privy Home : hub de gestion de wallet axé confidentialité

Privy fait partie des projets crypto proches de l’adéquation produit/marché.

Développé par @privy_io, Privy Home est une couche de contrôle sécurisée et un hub de gestion pour wallets intégrés dans les applications crypto, offrant l’infrastructure de base pour une gestion sécurisée de l’identité et des actifs.

Privy permet de suivre, financer et gérer ses actifs issus de multiples applications sur une seule plateforme, en s’appuyant sur la fragmentation de clé et le TEE pour la sécurité.

La solution simplifie l’autogarde et l’interopérabilité, fluidifie la gestion des wallets et empêche les applications d’accéder à vos clés.

5. Umbra : mode incognito pour Solana

Solana s’impose comme terrain de jeu on-chain, avec un volume élevé de transactions et une surveillance accrue.

C’est là qu’@UmbraPrivacy prend tout son sens.

Umbra est un protocole de confidentialité, apportant le « mode incognito » à Solana via le réseau confidentiel d’Arcium, pour des transferts privés on-chain et une confidentialité financière réelle.

Umbra prend désormais en charge les transferts privés et ambitionne de devenir un hub DeFi confidentiel pour Solana, avec swaps privés, ponts Solana-Zcash et SDK pour wallets et développeurs.

Ses fonctionnalités répondent aux besoins des utilisateurs actifs recherchant la confidentialité des transactions et la gestion privée des actifs.

6. Zashi App : passerelle de confidentialité pour les utilisateurs Zcash

Pour les utilisateurs de $ZEC, la prochaine étape consiste à adopter @zashi_app.

Zashi est un wallet mobile développé par Electric Coin Co. (ECC), l’équipe fondatrice de Zcash, dédié aux transactions Zcash protégées et privées.

Ce wallet non-custodial permet d’envoyer, recevoir et utiliser $ZEC librement, sans intermédiaire ni surveillance.

Zashi active par défaut les paiements protégés, s’appuyant sur le chiffrement zero-knowledge de Zcash pour une confidentialité de bout en bout. C’est la porte d’entrée la plus simple pour les utilisateurs Zcash.

L’application offre une interface fluide et conviviale.

7. La confidentialité : cœur de la crypto, non une option

Les barrières des systèmes traditionnels se resserrent, mais la migration on-chain avance en silence.

L’adoption peut sembler lente, mais franchir le premier cap est toujours le plus difficile ; la montée en puissance suit souvent rapidement. À mesure que l’écosystème gagne en maturité et que la participation croît, la confidentialité — individuelle comme collective — devient essentielle.

La confidentialité n’est pas un simple « plus ». C’est un pilier — une valeur fondamentale à prendre au sérieux, aujourd’hui et demain.

Des infrastructures de confidentialité essentielles sont en cours de déploiement, certaines solutions sont déjà opérationnelles et démontrent leur impact réel.

Observer ces solutions intégrées pourrait permettre d’identifier des réponses concrètes aux besoins du secteur on-chain, et notamment de préserver un anonymat authentique.

L’histoire le montre : la liberté triomphe toujours. Dans la crypto, miser sur la confidentialité, c’est miser sur la liberté.

Avertissement :

- Cet article est republié depuis [BlockBeats] et reste la propriété intellectuelle de l’auteur original [@blocmates]. Pour toute demande relative à cette republication, veuillez contacter l’équipe Gate Learn, qui traitera la question rapidement via les canaux appropriés.

- Avertissement : Les opinions exprimées dans cet article sont celles de l’auteur et ne constituent pas un conseil en investissement.

- D’autres versions linguistiques de cet article ont été traduites par l’équipe Gate Learn. Il est interdit de copier, distribuer ou plagier la traduction sans mention de Gate.

Articles Connexes

Qu'est-ce que Solscan et comment l'utiliser ? (Mise à jour 2025)

Qu'est-ce que Tronscan et comment pouvez-vous l'utiliser en 2025?

Qu'est-ce que Coti ? Tout ce qu'il faut savoir sur l'ICOT

Qu'est-ce que l'USDC ?

Explication détaillée des preuves à zéro connaissance (ZKP)