يواصل ZEC ارتفاعه — ما هي مشاريع الخصوصية التي ينبغي متابعتها؟

ملاحظة المحرر:

مع تطور تكنولوجيا البلوك تشين، لم تغب الخصوصية تمامًا عن الساحة. واليوم، مع تزايد النشاط على السلسلة ونمو قاعدة المستخدمين، أصبحت الخصوصية مجددًا محور النقاشات الجوهرية.

من مثالية حركة Cypherpunks، مرورًا بالتطبيقات العملية مثل إثباتات Zero-Knowledge، وتشفير Fully Homomorphic Encryption، والحوسبة متعددة الأطراف Multi-Party Computation، إلى منظومة متكاملة من التطبيقات الموجهة للخصوصية، نشهد عصرًا جديدًا من إعادة ابتكار الخصوصية.

يهدف هذا المقال إلى طرح سؤال أساسي: في عالم البلوك تشين، حيث يمكن تسجيل وتحليل وتتبع كل إجراء، كيف نحمي فضاءنا الشخصي؟

المقال الأصلي يتبع:

التشفير والخصوصية: أساس الحرية

إذا علمنا التاريخ شيئًا، فهو أن الحرية دائمًا تجد طريقها. في عالم العملات الرقمية، الرهان على الخصوصية هو رهان مباشر على الحرية.

إذا كنت تملك مهارات متقدمة في التحقيق على السلسلة وصبرًا كما لدى ZachXBT، فأنت تعلم أن معاملات العملات الرقمية قابلة للتتبع، وهذا أمر معروف بالنسبة للقطاع.

حاليًا، يمكن حتى تحديد الطرف المسؤول عن استنزاف المحفظة، سواء كان فردًا أو مجموعة محترفة داخل فضاء العملات الرقمية.

نعم، هناك حالات سيئة بالفعل، لكن سبب كشفها هو أن كل نشاط على السلسلة متاح للجمهور.

صحيح—دفتر الحسابات العام هو بالفعل عام.

قد لا يدرك المستخدمون الجدد ذلك، لكن خبراء العملات الرقمية يعلمون: نشأة Bitcoin—وكل منظومة العملات الرقمية—ترجع إلى حركة Cypherpunk، رؤية مجتمع مفتوح قائم على الخصوصية.

ألهمت هذه الرؤية عملة Digicash الرقمية التي أسسها David Chaum واعتمدت التواقيع العمياء، كما حفزت Wei Dai على ابتكار b-money—نظام دفع مجهول ولامركزي يوحي اسمه بالابتكار الرقمي.

أخذ Satoshi الأمور إلى أبعد، حيث أدرج درجة من الخصوصية في دفتر حسابات شفاف بالكامل. يعتمد Bitcoin على عناوين مستعارة ودوال هاش بدلاً من الأسماء أو بيانات الهوية، ما يخلق وهم الإخفاء.

لكن هذا الوهم لم يدم طويلاً. مع ظهور العقود الذكية، أصبح التركيز على قابلية البرمجة، وتراجعت الخصوصية تدريجيًا.

ومع عودة الشعبية للعملات الرقمية، نعود للسؤال الأساسي: هل الخصوصية ما زالت مبدأً جوهريًا في العملات الرقمية؟

الجدل حول الخصوصية توسع ليشمل جميع طبقات التطبيقات على السلسلة وليس فقط إرسال واستقبال الأموال على دفتر عام.

في هذا المقال، سنناقش ماذا تعني الخصوصية فعليًا في العملات الرقمية، أبعادها، المنتجات المتمحورة حول الخصوصية، النقاط الجوهرية، وتطلعاتنا لمستقبل الخصوصية في العملات الرقمية.

النقاش يستمر في الأقسام التالية.

ما معنى الخصوصية فعليًا في العملات الرقمية؟

لفهم الخصوصية بأفضل شكل، يجب النظر إليها من زاوية التمويل التقليدي (TradFi).

في TradFi، تعني الخصوصية أن بياناتك الشخصية ليست متاحة للعامة—فقط المؤسسات المخولة يمكنها الوصول إليها، بما يشمل البيانات البيومترية، سجلات المعاملات، أرصدة الحسابات، وغير ذلك.

في العملات الرقمية، تعني الخصوصية أساسًا حماية البيانات الشخصية للمستخدمين أثناء المعاملات على السلسلة. الخصوصية الحقيقية تعني أن البيانات مرئية ومفهومة فقط للمستخدم أو الأطراف المصرح لها.

يخلط الكثيرون بين الخصوصية والإخفاء. رغم أن الإخفاء يرتبط ارتباطًا وثيقًا بالخصوصية في ثقافة العملات الرقمية، إلا أن هناك فرقًا تقنيًا بينهما.

على سبيل المثال، الخصوصية تخفي تفاصيل المعاملات—المبالغ، الأطراف، المعلومات ذات الصلة—بينما الإخفاء يخفي هويات الأطراف أنفسهم.

مثال واضح: Zcash وMonero. تستخدم Zcash التشفير (مثل zk-SNARKs) لإخفاء مبالغ المعاملات؛ بينما تعتمد Monero على العناوين الخفية والتواقيع الحلقية لإخفاء الهوية.

في هذا النقاش، سنعتبر الخصوصية مفهومًا شاملاً يشمل الإخفاء.

لماذا الخصوصية ضرورية في العملات الرقمية؟

كما أشرنا، تعود جذور العملات الرقمية إلى روح Cypherpunk—سعي للخصوصية واللامركزية، وهدف نهائي للهروب من سيطرة الدولة وتحقيق الحرية الفعلية.

لكن اليوم، ومع توسع شركات المراقبة الخاصة، وتزايد المصالح المالية، وتفاقم مخاطر إساءة استخدام البيانات عبر الذكاء الاصطناعي، أصبح التنبيه للخصوصية أكثر أهمية من أي وقت مضى.

بدون حماية الخصوصية، يمكن أن تكشف بيانات البلوك تشين عن أنماط الإنفاق، توزيع الثروة، التبرعات السياسية، وشبكات المعاملات—وكلها بيانات قد تستغل في التلاعب أو الإساءة إذا وقعت في الأيدي الخطأ.

سبب آخر بالغ الأهمية: غياب تقنيات الخصوصية يمنع العملات الرقمية من تقديم مقاومة حقيقية للرقابة.

تحمي الخصوصية الأفراد والمؤسسات من الإكراه، وتتيح مشاركة مفتوحة بلا قيود في التمويل على السلسلة.

كما تضمن أمان المستخدمين في الواقع وعلى السلسلة. عندما تكشف رسوم المعاملات العامة عن أهداف ذات قيمة عالية، ترتفع مخاطر الاختراق والابتزاز والتهديدات الجسدية—وهي حوادث أصبحت أكثر شيوعًا.

تقنيات تعزيز الخصوصية (PETs)

هناك طرق عديدة لتحقيق الخصوصية، صممت كل منها لسيناريوهات محددة، لكنها تتشارك هدف حماية خصوصية المستخدم النهائي وأمان بياناته.

لكل تقنية مزايا وتحديات ومستوى انتشار خاص بها. فيما يلي عرض غير تقني لأبرز تقنيات تعزيز الخصوصية (PETs):

1. إثباتات Zero-Knowledge (ZK)

تمكن إثباتات Zero-Knowledge من إثبات صحة معلومة دون كشف تفاصيلها.

يتكون النظام من طرفين: المُثبِت (Prover) الذي يقدم الإثبات، والمُتحقِق (Verifier) الذي يؤكد صحة الإثبات دون رؤية البيانات الأساسية.

ZK هي تقنية تشفيرية للخصوصية بنوعين أساسيين: zk-SNARKs (حجج موجزة غير تفاعلية للمعرفة) وzk-STARKs (حجج شفافة وقابلة للتوسع للمعرفة).

تتيح ZK معاملات سرية (إخفاء المبالغ)، إثبات الأصول (دون كشف بيانات حساسة)، فحص خصوصية الهوية اللامركزية، العقود الذكية الخاصة، وغير ذلك.

2. التواقيع الحلقية / المعاملات الحلقية السرية (RingCT)

غالبًا ما تعتمد العملات الرقمية ذات الحماية الافتراضية للخصوصية على التواقيع الحلقية. Monero هو المثال الأبرز في عملات الخصوصية.

تسمح التواقيع الحلقية للمستخدم بإجراء معاملات ضمن مجموعة دون كشف هوية الموقِّع الفعلي، ما يخفي هوية المرسل عن طريق خلط المعاملات.

هذه التقنية فعالة جدًا في تحقيق الإخفاء، وتحمي المستخدمين من التتبع حتى من قبل أمثال ZachXBT.

خصوصية Monero القوية سببت تحديات تنظيمية، كالحذف من منصات التداول وخضوعها للرقابة التنظيمية. بينما توفر Zcash خيارات شفافة (t-address) ومحمية (z-address)، ما يسمح للمنصات بالامتثال عبر دعم المعاملات الشفافة فقط.

3. تشفير Fully Homomorphic Encryption (FHE)

FHE تقنية تشفيرية تتيح إجراء العمليات الحسابية على البيانات المشفرة دون الحاجة لفك التشفير.

هذا يعني أن المستخدمين يستطيعون إرسال بيانات حساسة دون خوف من اطلاع المراجعين على محتواها.

تركز FHE على الخصوصية أكثر من الإخفاء، لكنها من أقوى تقنيات الخصوصية على السلسلة اليوم.

4. بيئة التنفيذ الموثوقة (TEE)

TEE حل خصوصية معتمد على العتاد. يستخدم مناطق آمنة في المعالجات أو الشبكات لحماية البيانات، مع مفاتيح تشفير لضمان السرية والسلامة.

مثال ذلك أنظمة التعرف على الوجه في الهواتف الذكية، حيث يتم التقاط البيانات البيومترية وتشفيرها ومعالجتها داخل TEE، ما يضمن عدم خروج البيانات الأصلية من البيئة الآمنة. يتم تحويل البيانات إلى نماذج رياضية وتخزينها بأمان للتحقق لاحقًا.

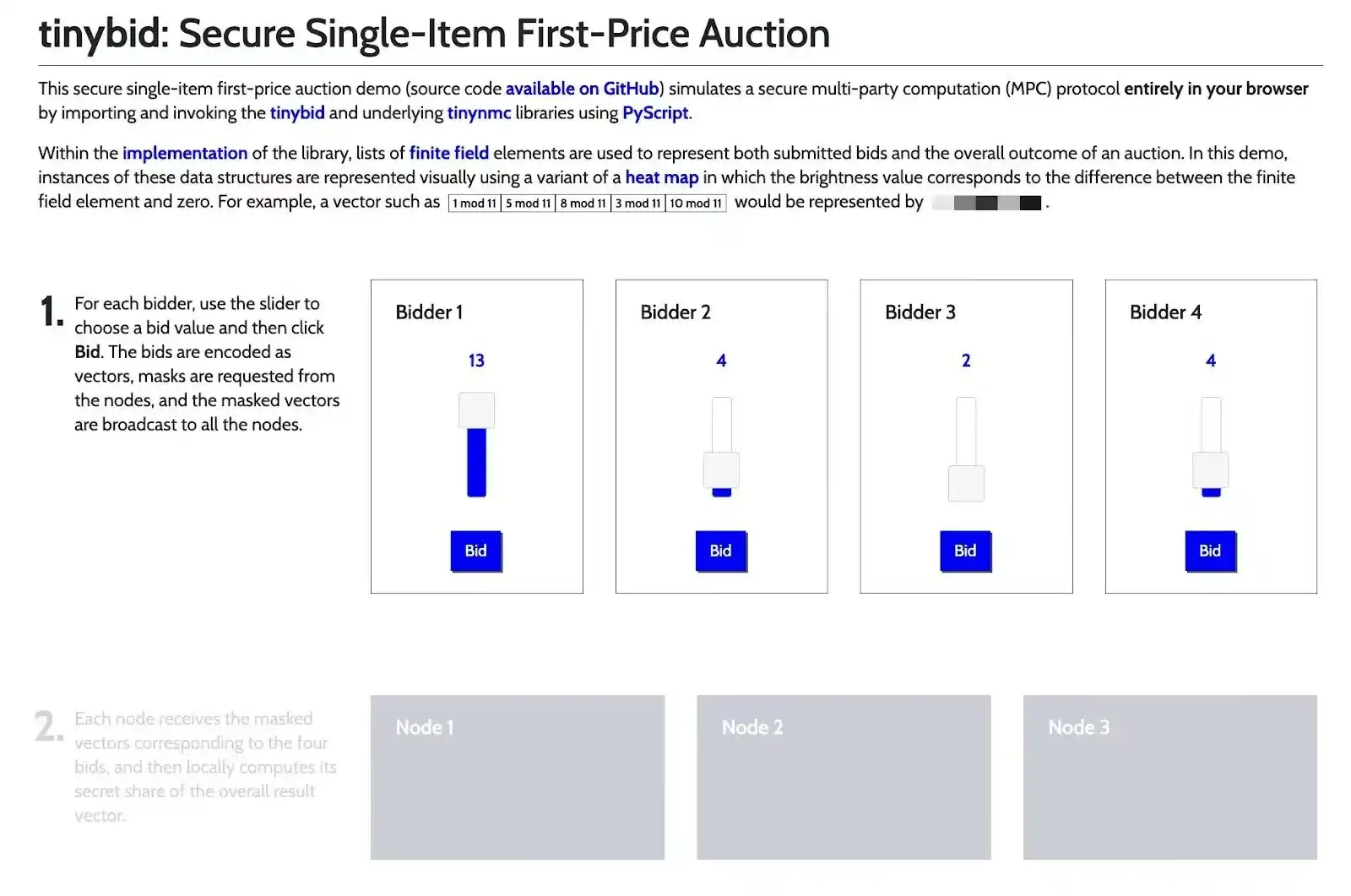

5. الحوسبة متعددة الأطراف (MPC)

تتطلب بعض العمليات في العملات الرقمية تعاونًا متعدد الأطراف. MPC تقنية خصوصية صممت لهذا الغرض.

تشمل التطبيقات منتجات الذكاء الاصطناعي التي تحتاج نماذج متعددة للاستدلال، وDAOs الراغبة في الحوكمة السرية، أو المزادات على السلسلة التي تتطلب سرية العروض—كلها حالات استخدام كلاسيكية لـ MPC.

تتيح MPC لأطراف متعددة احتساب دالة (كتوقيع أو فحص رصيد) دون كشف مدخلاتهم الفردية.

إلى جانب PETs السابقة، هناك طرق أخرى مثل خلط العملات، التشفير المتجانس، والخصوصية التركيبية التي تجمع عدة أدوات لتعزيز الحماية.

بعض المشاريع تركز على بناء منتجات بهذه التقنيات، وأخرى تطور بنية خصوصية لدعم المنظومة الأوسع.

مشاريع بنية تحتية رئيسية للخصوصية

لا يوجد حل واحد يناسب كل حالات الخصوصية في العملات الرقمية.

تعمل فرق مختلفة على جوانب متنوعة من تقنيات PET، وتبني تطبيقات وحالات استخدام محددة. إليك أبرز مشاريع البنية التحتية للخصوصية:

1. Nillion

تم استعراض تقنية Nillion وتطبيقاتها بالتفصيل—للمزيد يمكن مراجعتها.

باختصار، @nillion يبني ثقة لامركزية للبيانات الحساسة. يستخدم الحاسوب الأعمى عدة تقنيات PET—MPC لقاعدة بيانات NilDB، وTEE لاستدلال الذكاء الاصطناعي (NilAI/NilCC)—لحماية البيانات.

تطرح Nillion أيضًا تطبيقات استهلاكية قوية عبر بنيتها التحتية، وسيتم عرضها لاحقًا.

2. Succinct

أثار توزيع @SuccinctLabs ضجة كبيرة، لكن التقنية هي المحور.

تعمل Succinct Labs على تطوير إثباتات ZK، ما يتيح توليد الإثباتات لأي برنامج. رغم أنها ليست حصرية للخصوصية، إلا أن آلة SP1 ZK الافتراضية تدعم الخصوصية على مستوى العميل.

على سبيل المثال، يستخدم Hibachi ذلك لإخفاء تدفق الأوامر: يرى المشغل (Hibachi) البيانات، بينما لا يراها المراقبون الخارجيون.

3. Zama

@zama_fhe رائدة في مجال FHE، وتدعم التطبيقات السرية.

طورت Zama بروتوكول بلوك تشين سري متوافق مع Solidity، يتيح التداول السري في DEX، والإقراض السري، والترميز المتمحور حول الخصوصية.

4. Zcash

إعادة إحياء Mert لـ @Zcash (ZEC) أحدثت ضجة هذا العام.

Zcash رائدة في خصوصية العملات الرقمية، تعتمد تشفير ZK للمدفوعات السرية من نظير إلى نظير باستخدام zk-SNARKs للمعاملات المحمية الاختيارية.

التقنية ليست معقدة، لكن مع نماذج رمزية مشابهة للبيتكوين، عادت Zcash للواجهة لمن يواصل الإيمان بروح Cypherpunk.

5. Monero

خارج مجتمع XMR المخلص، @monero مشروع ريادي في تقنيات الخصوصية.

تنجز Monero خصوصية كاملة للمعاملات من خلال:

(1) التواقيع الحلقية: خلط الموقعين الفعليين مع شواهد لإخفاء هوية المرسل؛

(2) العناوين الخفية: إنشاء عنوان مؤقت لكل معاملة لمنع الربط بالمحفظة؛

(3) RingCT: استخدام التزامات تشفيرية وإثباتات النطاق لإخفاء المبالغ ومنع التضخم.

على عكس Zcash، خصوصية Monero إلزامية وليست اختيارية، ما أدى لتحديات تنظيمية وحذفها من منصات التداول الكبرى.

6. Arcium

الخصوصية ليست حلاً موحدًا، خاصة على مستوى البنية التحتية.

@Arcium تدرك ذلك.

Arcium شبكة حوسبة متعددة الأطراف تضم عدة بروتوكولات. بروتوكول Cerberus العام يستخدم نموذج أمان فريد.

يعمل Cerberus وفق نموذج الأغلبية غير الأمينة مع كشف الغش وإمكانية الإنهاء المحدد. طالما هناك عقدة أمينة واحدة، تبقى الخصوصية محفوظة ويتم كشف وإزالة العقد غير الأمينة.

هذا يختلف تمامًا عن معظم البروتوكولات التي تتطلب أغلبية أمينة (أكثر من 51% عقد أمينة).

بروتوكول Manticore الآخر مخصص للذكاء الاصطناعي ويعمل في بيئات مصرح بها مثل تدريب الذكاء الاصطناعي، رغم أن افتراضاته الأمنية أقل صرامة.

مثل Nillion، تدعم Arcium تطبيقات استهلاكية مبتكرة، وسنعرضها لاحقًا.

مشاريع استهلاكية مبنية على بنية الخصوصية

قوة الخصوصية في العملات الرقمية تظهر عمليًا—إذ يمكن للمستخدمين اختبار هذه الفوائد مباشرة عبر منتجات فعلية.

لا حاجة لخبرة تقنية؛ يمكن استخدام هذه التطبيقات مباشرة.

فيما يلي أبرز تطبيقات الخصوصية للمستخدم النهائي:

1. Hibachi: تداول العقود بخصوصية أولاً

ليس جميع المتداولين يرغبون بكشف مراكزهم أو سجلات التصفية علنًا.

حادثة James Wynn، حيث أصبحت مراكزه على Hyperliquid مكشوفة وتسببت في تصفيات محددة، توضح أهمية الخصوصية في تداول العقود على السلسلة.

@hibachi_xyz يبني بنية هجينة باستخدام تقنية ZK من Succinct (SP1) وتوافر البيانات من Celestia (DA) لتوثيق دفاتر أوامر الحد المركزي (CLOB) على بيانات Celestia.

يتميز Hibachi بسرعة التنفيذ، بزمن استجابة لا يتجاوز 5 ميلي ثانية. لا يوجد رمز بعد—المشروع يستحق المتابعة.

2. NilGPT: روبوت دردشة AI بخصوصية أولاً

تمكن تقنيات الذكاء الاصطناعي من تفاعلات متقدمة، وتصبح هندسة التعليمات أكثر تفوقًا باستمرار.

لكن المستخدمين غالبًا ما يشاركون معلومات حساسة مع روبوتات الدردشة AI، دون إدراك أن محادثاتهم قد تخضع للمراقبة من قبل منصات مركزية مثل ChatGPT وGemini وGrok.

NilGPT، المدعومة ببنية الخصوصية من Nillion، مصممة لحماية خصوصية المحادثات، ما يتيح التفاعل بحرية دون جمع أو تحليل البيانات من طرف ثالث.

هذه مهمة @nilgpt_—روبوت دردشة AI متمحور حول الخصوصية، مبني على حزمة الحوسبة السرية من Nillion، لضمان أمان المحادثات والبيانات دون جمع أو كشف للمعلومات الشخصية.

يستخدم NilGPT طبقة Blind Compute من Nillion لتشفير ومعالجة البيانات عبر عقد موزعة، ما يضمن عدم وصول أي جهة واحدة إلى بياناتك الأصلية أو نتائجك.

3. Railgun: درع الإخفاء على السلسلة

للحصول على إخفاء فعلي على البلوك تشين، Railgun خيار ممتاز ومعروف بمنهجه المتمحور حول الخصوصية.

@RAILGUN_Project منظومة خصوصية لسلاسل متوافقة مع Ethereum، يستخدم تشفير Zero-Knowledge للمعاملات الخاصة والتمويل اللامركزي، دون التضحية بالأمان أو إمكانية التركيب.

Railgun لامركزي بالكامل، يُدار عبر Railgun DAO، ويستخدم zk-SNARKs لتشفير الأرصدة، المعاملات، وتنفيذ العقود. يدعم Ethereum، Polygon، BSC، وArbitrum.

بخلاف خالطات العملات، يحقق Railgun إخفاءً كاملاً عبر تشفير ZK، مع تكامل سلس مع تطبيقات DeFi والسيولة.

4. Privy Home: مركز إدارة المحافظ بخصوصية أولاً

تعد Privy من المشاريع التي اقتربت من الملاءمة السوقية في مجال العملات الرقمية.

تم تطويرها من قبل @privy_io، حيث تقدم Privy Home طبقة تحكم آمنة ومركز إدارة للمحافظ المدمجة عبر تطبيقات العملات الرقمية، لتوفير بنية أساسية للمحافظ تضمن أمان الهوية وإدارة الأصول.

تمكن Privy المستخدمين من تتبع، تمويل، وإدارة الأصول من عدة تطبيقات في منصة واحدة، باستخدام تقسيم المفاتيح وTEE للأمان.

تسهل الحفظ الذاتي وتكامل التطبيقات، ما يجعل إدارة المحافظ أكثر سلاسة ويمنع التطبيقات من الوصول إلى مفاتيحك.

5. Umbra: وضع التصفح الخفي لـ Solana

أصبحت Solana مركزًا للترفيه على الشبكة، مع نشاط معاملات مرتفع وتدقيق متزايد.

هنا تبرز قيمة @UmbraPrivacy.

Umbra بروتوكول خصوصية يقدم وضع التصفح الخفي لـ Solana عبر شبكة Arcium السرية، ما يتيح التحويلات الخاصة على الشبكة وخصوصية مالية حقيقية.

يدعم Umbra التحويلات الخاصة ويخطط لبناء مركز DeFi خاص بالكامل على Solana، بما في ذلك مقايضات خاصة وجسور Solana-Zcash وحزم SDK للمحافظ والمطورين.

تلبي ميزات Umbra احتياجات المشاركين النشطين على السلسلة الباحثين عن الخصوصية في المعاملات وإدارة الأصول.

6. Zashi App: بوابة الخصوصية لمستخدمي Zcash

للمهتمين بـ $ZEC، الخطوة التالية هي استخدام @zashi_app.

Zashi تطبيق محفظة متنقلة من Electric Coin Co. (ECC)، الفريق المؤسس لـ Zcash. يركز على المعاملات المحمية والخاصة لـ Zcash.

تتيح هذه المحفظة الحفظ الذاتي، وإرسال واستقبال واستخدام $ZEC بحرية دون وسطاء أو رقابة.

تتيح Zashi المدفوعات المحمية افتراضيًا، معتمدة على تشفير Zero-Knowledge من Zcash لتحقيق خصوصية حقيقية من البداية للنهاية. إنها نقطة دخول سهلة لمستخدمي Zcash.

يتميز التطبيق بواجهة سلسلة وسهلة الاستخدام.

7. الخصوصية ليست ميزة إضافية—إنها جوهر العملات الرقمية

تضيق جدران الأنظمة التقليدية، فيما تتسارع الهجرة إلى السلسلة بهدوء.

قد يبدو التبني بطيئًا، لكن القفزة من الصفر إلى الواحد هي الأصعب؛ من واحد إلى عشرة تصبح أسرع. ومع نضوج القطاع وتزايد المشاركة، تغدو الخصوصية—فردية وجماعية—أساسية.

الخصوصية ليست ميزة مرغوبة. إنها ركيزة أساسية وقيمة جوهرية يجب أخذها بجدية، الآن ومستقبلًا.

يتم بناء بنية تحتية رئيسية للخصوصية، وبعض الحلول أصبحت قيد التنفيذ وتثبت جدواها في تطبيقات العالم الواقعي.

قد تكشف متابعة هذه الحلول المدمجة عن خيارات تلبي احتياجات فعلية على السلسلة، بما في ذلك تحقيق الإخفاء الفعلي.

إذا كان التاريخ دليلا، الحرية دائمًا تنتصر. في العملات الرقمية، الرهان على الخصوصية هو رهان على الحرية.

تنويه:

- تمت إعادة نشر هذا المقال من BlockBeats وهو ملكية فكرية للكاتب الأصلي @blocmates. للاستفسارات حول إعادة النشر، يرجى التواصل مع فريق Gate Learn الذي سيقوم بمعالجة الأمر عبر القنوات الرسمية.

- تنويه: الآراء الواردة تعبر عن وجهة نظر الكاتب فقط ولا تمثل نصيحة استثمارية.

- تمت ترجمة نسخ المقال إلى لغات أخرى بواسطة فريق Gate Learn. يرجى عدم نسخ أو توزيع أو اقتباس المقال المترجم دون ذكر Gate بشكل مناسب.

المقالات ذات الصلة

ما هو Tronscan وكيف يمكنك استخدامه في عام 2025؟

كل ما تريد معرفته عن Blockchain

ما هي كوساما؟ كل ما تريد معرفته عن KSM

ما هو كوتي؟ كل ما تحتاج إلى معرفته عن COTI

ما هي ترون؟